| MS17-006 |

Kumulatives Sicherheitsupdate für Internet Explorer (4013073) |

Critical

Remote Code Execution |

Requires restart |

Internet Explorer 10, Internet Explorer 11 und Microsoft Edge auf betroffenen Windows-Clients und-Servern. |

| MS17-007 |

Kumulatives Sicherheitsupdate für Microsoft Edge (4013071) |

Critical

Remote Code Execution |

Requires restart |

Microsoft Edge |

| MS17-008 |

Sicherheitsupdate für Windows Hyper-V (4013082) |

Critical

Remote Code Execution |

Requires restart |

Windows Vista, Windows 7, Windows 8.1, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2, Windows 10 und Windows Server 2016. |

| MS17-009 |

Sicherheitsupdate für Microsoft Windows-PDF-Bibliothek (4010319) |

Critical

Remote Code Execution |

Requires restart |

|

| MS17-010 |

Sicherheitsupdate für Microsoft Windows SMB-Server (4013389) |

Critical

Remote Code Execution |

Requires restart |

Windows Vista, Windows 7, Windows 8.1, Windows RT 8.1, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2, Windows 10 und Windows Server 2016. |

| MS17-011 |

Sicherheitsupdate für Microsoft Uniscribe (4013076) |

Critical

Remote Code Execution |

Requires restart |

Windows Vista, Windows 7, Windows 8.1, Windows RT 8.1, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2, Windows 10 und Windows Server 2016. |

| MS17-012 |

Sicherheitsupdate für Microsoft Windows (4013078) |

Critical

Remote Code Execution |

Requires restart |

Windows 8.1, Windows RT 8.1, Windows Server 2012 R2, Windows 10 und Windows Server 2016. |

| MS17-013 |

Sicherheitsupdate für Microsoft-Grafikkomponente (4013075) |

Critical

Remote Code Execution |

Requires restart |

Windows Vista, Windows 7, Windows 8.1, Windows RT 8.1, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2, Windows 10 und Windows Server 2016, Lync 2010, Lync 2013, Skype for Business 2016, Office 2007, Office 2010, Word Viewer und Silverlight 5. |

| MS17-014 |

Sicherheitsupdate für Microsoft Office (4013241) |

High

Remote Code Execution |

May require restart |

Microsoft SharePoint Foundation 2013 |

| MS17-015 |

Sicherheitsupdate für Microsoft Exchange Server (4013242) |

High

Remote Code Execution |

Requires restart |

Exchange Server 2013 – Kumulatives Update 14, Exchange Server 2013 SP1 und Exchange Server 2016 – Kumulatives Update 3. |

| MS17-016 |

Sicherheitsupdate für Windows IIS (4013074) |

High

Remote Code Execution |

Requires restart |

Windows Vista, Windows 7, Windows 8.1, Windows RT 8.1, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2, Windows 10 und Windows Server 2016. |

| MS17-017 |

Sicherheitsupdate für Windows Kernel (4013081) |

High

Elevation of Privilege |

Requires restart |

|

| MS17-018 |

Sicherheitsupdate für Windows-Kernelmodustreiber (4013083) |

High

Elevation of Privilege |

Requires restart |

|

| MS17-019 |

Sicherheitsupdate für Active Directory-Verbunddienste (4010320) |

High

Information Disclosure |

Requires restart |

|

| MS17-020 |

Sicherheitsupdate für Windows DVD Maker (3208223) |

High

Information Disclosure |

Requires restart |

|

| MS17-021 |

Sicherheitsupdate für Windows DirectShow (4010318) |

High

Information Disclosure |

Requires restart |

|

| MS17-022 |

Sicherheitsupdate für Microsoft XML Core Services (4010321) |

High

Information Disclosure |

Requires restart |

|

| MS17-023 |

Sicherheitsupdate für Adobe Flash Player (4014329) |

Critical

Remote Code Execution |

Requires restart |

|

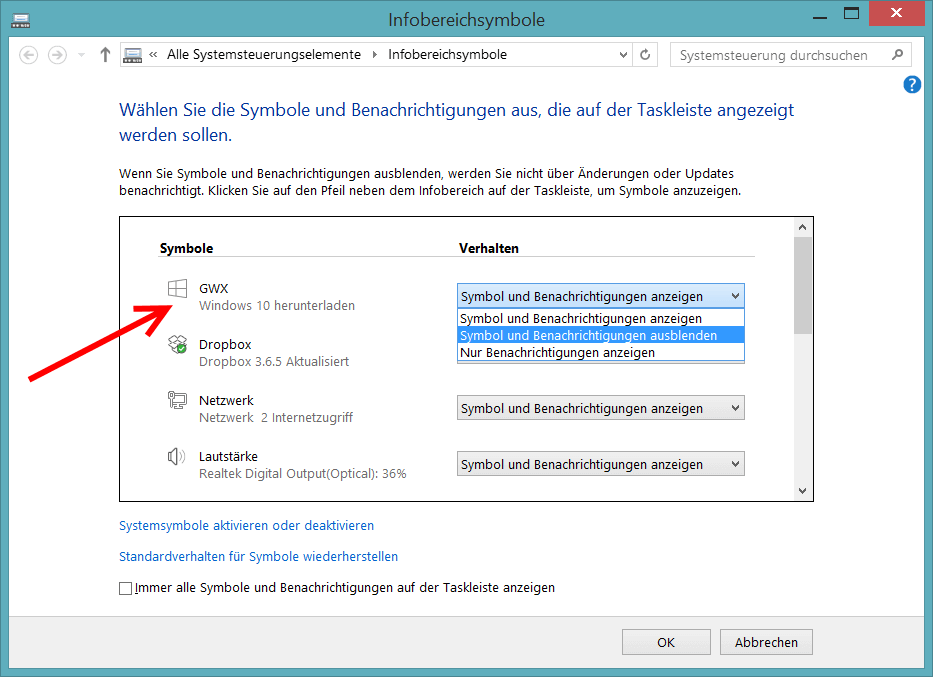

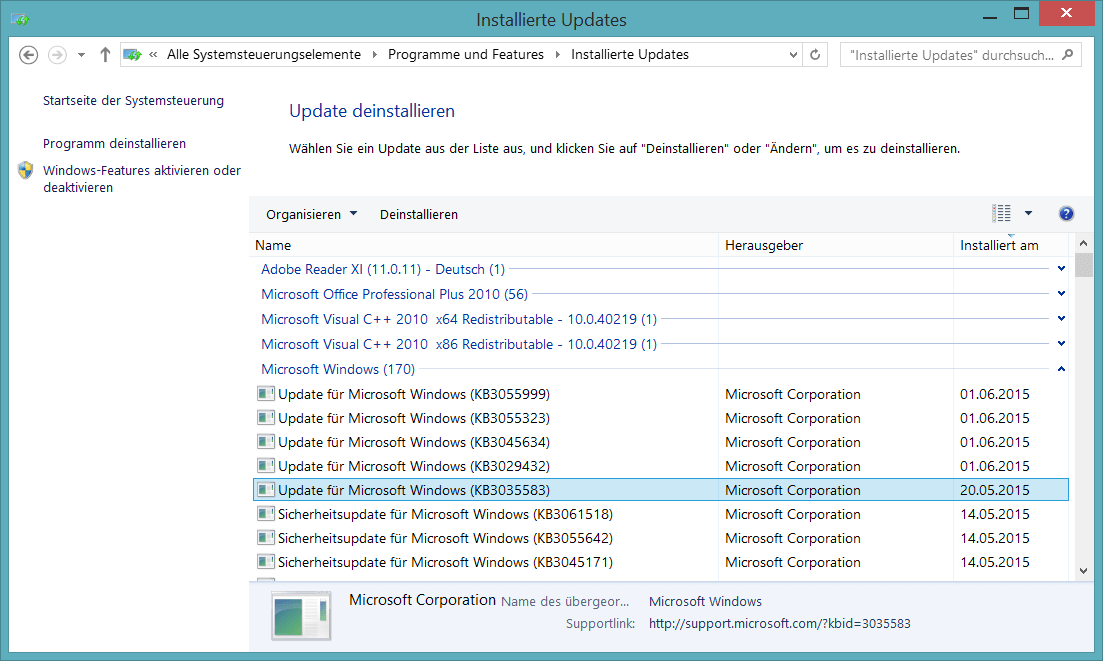

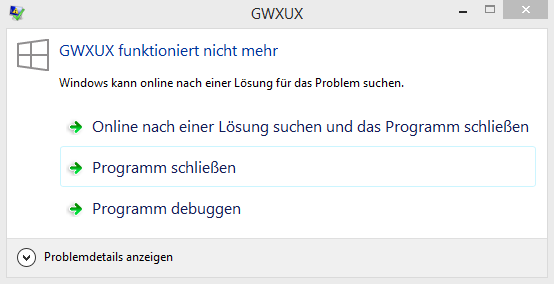

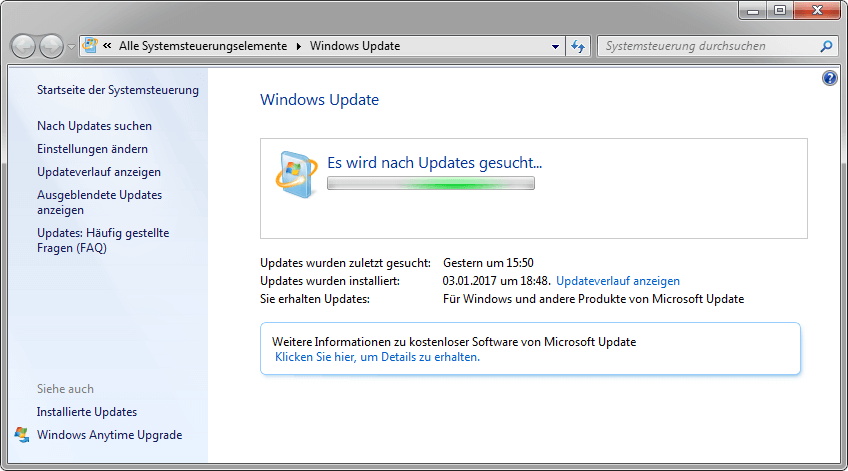

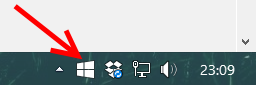

Seit Montag können Nutzer von Windows 7 und Windows 8.1 das kostenlose Upgrade auf das neue Windows 10 reservieren. Gleichzeitig hat Microsoft ein Update verteilt, welches alle entsprechenden Nutzer auf diese Möglichkeit mit einem Icon in der Taskleiste hinweist (siehe Screenshot).

Seit Montag können Nutzer von Windows 7 und Windows 8.1 das kostenlose Upgrade auf das neue Windows 10 reservieren. Gleichzeitig hat Microsoft ein Update verteilt, welches alle entsprechenden Nutzer auf diese Möglichkeit mit einem Icon in der Taskleiste hinweist (siehe Screenshot).